Trong bài viết này, chúng ta sẽ cùng nhau khám phá những bí ẩn xoay quanh lỗ hổng bảo mật – một chủ đề cốt lõi trong môn tin học. Từ định nghĩa, phân loại cho đến cách khai thác và ngăn chặn chúng, tất cả sẽ được trình bày một cách dễ hiểu và sinh động. Hãy cùng tìm hiểu những kiến thức cần thiết để bảo vệ an toàn thông tin trong kỷ nguyên số này! Môn tin học lỗ hỏng là gì?

Môn tin học lỗ hỏng là gì: Định nghĩa và các loại

Trước tiên, chúng ta hãy tìm hiểu về định nghĩa của lỗ hổng bảo mật. Đây là những điểm yếu, sơ suất trong phần mềm, phần cứng hoặc các quy trình quản lý, khiến chúng dễ bị khai thác bởi các mối đe dọa, tấn công từ bên ngoài. Lỗ hổng bảo mật có thể tồn tại ở nhiều lĩnh vực khác nhau, từ phần mềm, phần cứng, mạng lưới cho đến yếu tố con người.

Một số loại lỗ hổng bảo mật phổ biến bao gồm:

- Lỗ hổng phần mềm: Những điểm yếu trong mã nguồn ứng dụng, như lỗi SQL Injection, Cross-Site Scripting (XSS) hoặc Buffer Overflow. Những lỗ hổng này cho phép tin tặc can thiệp và chiếm quyền kiểm soát hệ thống.

-

Lỗ hổng phần cứng: Các lỗ hổng liên quan đến thiết kế hoặc quá trình sản xuất phần cứng, chẳng hạn như lỗi trong chip, bộ xử lý hoặc các linh kiện phần cứng khác.

-

Lỗ hổng mạng: Những điểm yếu trong các giao thức mạng, như TCP/IP, khiến chúng dễ bị tấn công và khai thác.

-

Lỗ hổng do con người: Những sơ suất, thiếu kiến thức bảo mật hoặc sai sót trong quản lý, cấu hình của con người cũng có thể tạo ra các lỗ hổng an ninh.

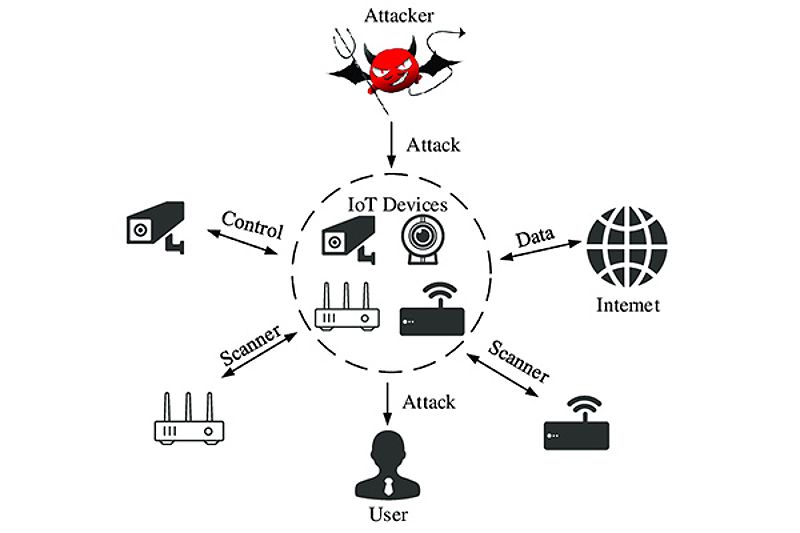

Ví dụ, một ứng dụng web có lỗ hổng SQL Injection có thể bị tin tặc truy cập vào cơ sở dữ liệu và đánh cắp thông tin nhạy cảm của người dùng. Hoặc một thiết bị IoT với lỗ hổng phần cứng có thể bị tin tặc kiểm soát từ xa.

Khai Thác Lỗ Hổng Bảo Mật: Quy Trình và Hậu Quả

Khi kẻ tấn công phát hiện ra một lỗ hổng bảo mật, họ sẽ lập tức tìm cách khai thác nó để đạt được mục đích xấu. Quy trình khai thác lỗ hổng thường diễn ra như sau:

-

Phát hiện lỗ hổng: Tin tặc sử dụng các công cụ quét lỗ hổng hoặc kỹ thuật tấn công để tìm ra những điểm yếu trong hệ thống.

-

Xây dựng mã khai thác: Dựa trên lỗ hổng được phát hiện, chúng sẽ thiết kế mã độc (exploit) để tấn công và kiểm soát hệ thống.

-

Thực hiện tấn công: Tin tặc sẽ chạy mã khai thác để xâm nhập vào hệ thống mục tiêu.

-

Kiểm soát hệ thống: Nếu tấn công thành công, chúng sẽ có quyền truy cập hoàn toàn vào hệ thống, có thể đánh cắp dữ liệu hoặc phá hoại.

Hậu quả của việc khai thác lỗ hổng bảo mật là rất nghiêm trọng. Nó có thể dẫn đến mất dữ liệu, mất kiểm soát hệ thống, tổn thất tài chính và uy tín. Một số vụ tấn công nổi tiếng như WannaCry và NotPetya đã gây thiệt hại hàng tỷ đô la trên toàn cầu. Đáng kinh ngạc hơn, theo thống kê, hơn 95% các cuộc tấn công mạng thành công đều dựa trên các lỗ hổng đã được công bố từ trước đó.

Phòng Ngừa và Khắc Phục Lỗ Hổng Bảo Mật

Để bảo vệ hệ thống khỏi các mối đe dọa từ lỗ hổng bảo mật, bạn cần áp dụng các biện pháp phòng ngừa và khắc phục hiệu quả:

Các biện pháp phòng ngừa:

- Thường xuyên cập nhật phần mềm, hệ điều hành và các bản vá bảo mật mới nhất.

- Sử dụng phần mềm diệt virus, tường lửa và các công cụ bảo mật khác.

- Hạn chế truy cập vào các trang web không uy tín.

- Sử dụng mật khẩu mạnh và bảo mật thông tin cá nhân.

- Tăng cường nhận thức về an ninh mạng cho người dùng.

Các biện pháp khắc phục:

- Nhanh chóng vá lỗi bảo mật một khi được phát hiện.

- Khôi phục dữ liệu và hệ thống nếu bị tấn công.

- Xây dựng hệ thống phòng thủ an ninh mạng toàn diện.

Ngoài ra, bạn cũng có thể sử dụng các công cụ kiểm tra lỗ hổng miễn phí như Nessus hoặc OpenVAS để chủ động tìm ra các điểm yếu trong hệ thống. Đồng thời, việc thực hiện kiểm tra thâm nhập (penetration testing) định kỳ cũng là một biện pháp hiệu quả để phát hiện và khắc phục lỗ hổng bảo mật.

CVE và Bug Bounty: Vai Trò trong Quản Lý Lỗ Hổng Bảo Mật

Hai công cụ quan trọng trong việc phát hiện và quản lý lỗ hổng bảo mật là CVE (Common Vulnerabilities and Exposures) và chương trình Bug Bounty.

CVE là một hệ thống chuẩn hoá để nhận dạng, mô tả và phân loại lỗ hổng bảo mật. Mỗi lỗ hổng được gán một mã số CVE duy nhất, giúp các chuyên gia bảo mật dễ dàng tham chiếu và chia sẻ thông tin về các lỗ hổng này.

Chương trình Bug Bounty là những chương trình do các công ty, tổ chức tổ chức, nhằm thưởng tiền cho những người tìm ra và báo cáo các lỗ hổng bảo mật trong sản phẩm của họ. Các chuyên gia an ninh mạng và hacker có thể tham gia, giúp các công ty sớm phát hiện và vá lỗi trước khi bị tin tặc khai thác.

Cả CVE và Bug Bounty đều đóng vai trò quan trọng trong việc quản lý và giảm thiểu các lỗ hổng bảo mật, góp phần bảo vệ an toàn thông tin cho các tổ chức và người dùng. Bạn có thể tìm hiểu thêm về các dịch vụ Bug Bounty uy tín tại Việt Nam như HackerOne, Bugcrowd và WhiteHub.

Câu Hỏi Thường Gặp

Làm thế nào để biết hệ thống của tôi có bị khai thác lỗ hổng bảo mật hay không? Bạn có thể sử dụng các công cụ kiểm tra lỗ hổng bảo mật miễn phí hoặc thuê dịch vụ kiểm tra thâm nhập (penetration testing) từ các chuyên gia bảo mật.

Làm sao để bảo vệ thông tin cá nhân của tôi khỏi bị tấn công mạng? Bạn nên sử dụng mật khẩu mạnh, kích hoạt xác thực hai yếu tố (2FA), hạn chế truy cập vào các trang web không uy tín, và cập nhật phần mềm và hệ điều hành thường xuyên.

Làm thế nào để trở thành một chuyên gia bảo mật? Bạn có thể theo học các khóa học về an ninh mạng, tham gia các cộng đồng bảo mật, và thực hành kỹ năng bảo mật thông qua các cuộc thi Capture the Flag (CTF).

Kết Luận

Lỗ hổng bảo mật là một vấn đề nghiêm trọng trong lĩnh vực công nghệ thông tin, ảnh hưởng đến cả doanh nghiệp và người dùng cá nhân. Hiểu rõ về các loại lỗ hổng, cách thức khai thác và những hậu quả khôn lường của chúng là vô cùng quan trọng. Hãy chủ động thực hiện các biện pháp phòng ngừa và khắc phục, đồng thời tận dụng các công cụ như CVE và Bug Bounty để bảo vệ an toàn hệ thống của bạn. Chỉ khi nâng cao nhận thức và thực hành tốt các kỹ năng bảo mật, chúng ta mới có thể yên tâm sử dụng công nghệ trong thời đại số hoá này.

Ngoài ra, bạn cũng có thể tìm hiểu thêm về các chủ đề liên quan đến an ninh mạng, như kiểm tra thâm nhập, lập trình bảo mật, hoặc tham gia các cộng đồng bảo mật để không ngừng nâng cao kiến thức và kỹ năng. Hãy luôn chủ động bảo vệ bản thân và hệ thống của bạn khỏi những mối đe dọa đang ngày càng gia tăng này.